type

status

date

slug

summary

tags

category

icon

password

Property

Jun 23, 2023 11:48 AM

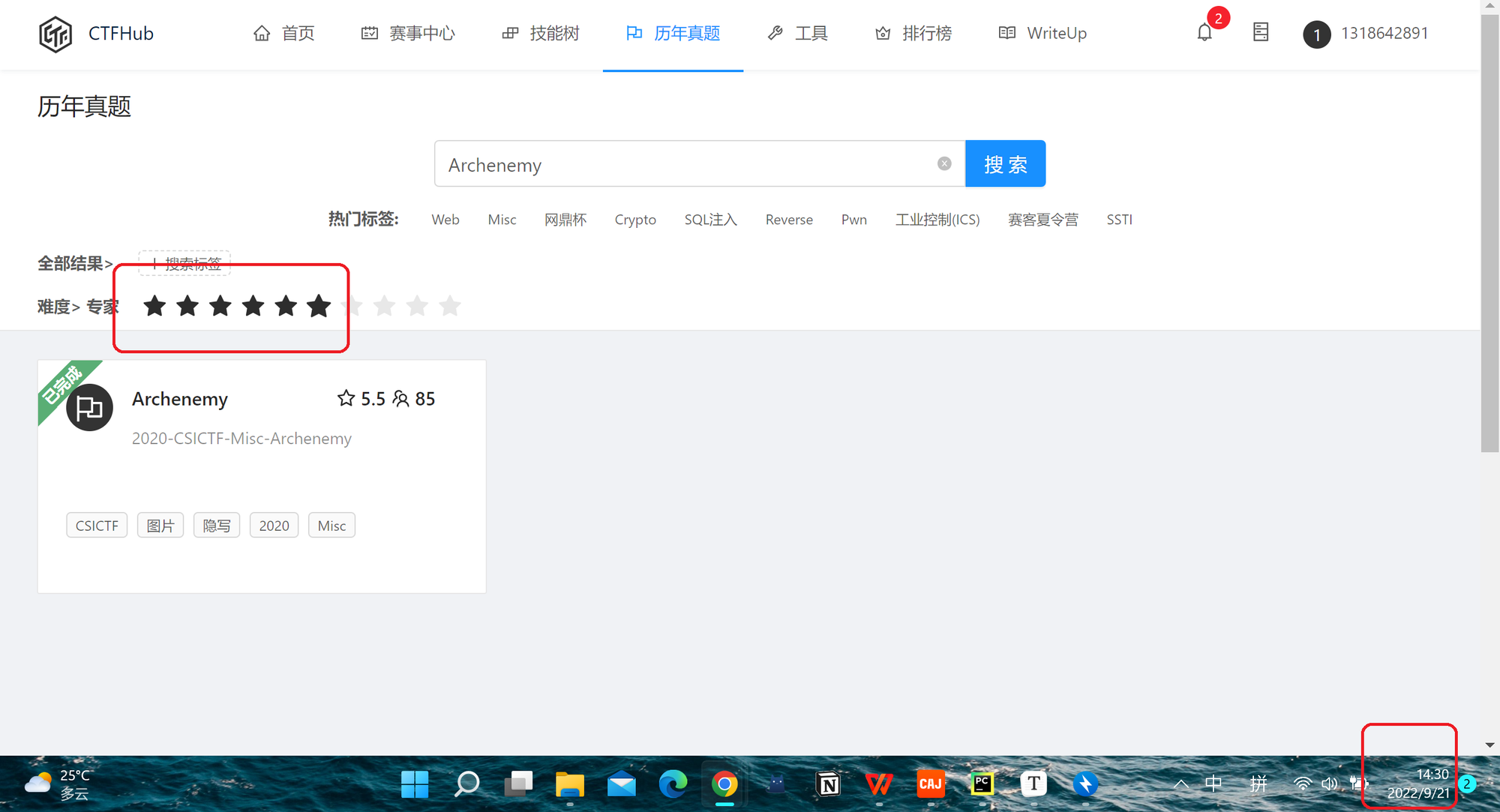

题目信息

来源:2020-CSICTF-Misc-Archenemy

难度:⭐⭐⭐⭐⭐⭐

平台地址:CTFHub

技术要点

- 暴力拆解

- 对加密图片的解密和复原

- 学会对图片的信息进行剥离

解题思路

- 得到题目附件,解压后得到了一张图片

根据经验,这张图片可能会通过加入flag字符串,或者修改文件后缀名从而达到信息隐藏,因此还是按照套路,对图片进行检查和校验。

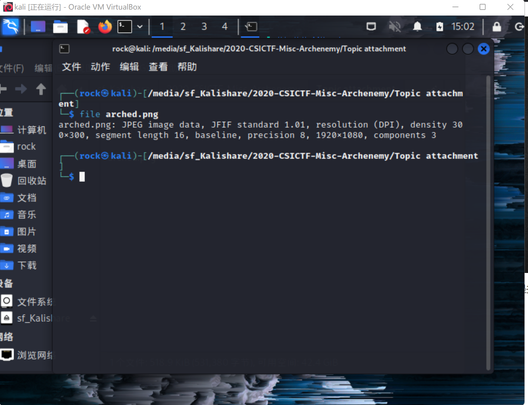

在Kali虚拟机中使用

file arched.png打开目标图片,得到了如下信息:

所以 arched.png 是一个 JPEG 文件。让我们将扩展名更改为 .jpeg

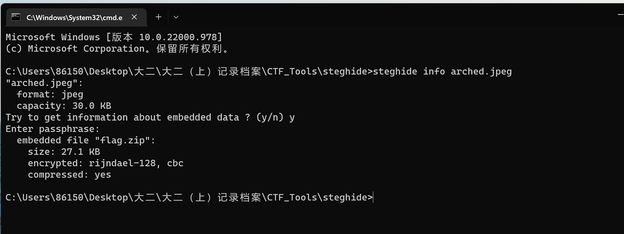

- 此时,再对修改后的JPEG格式的图片文件进行扫描

此处我使用了Steghide对图片信息进行扫描,发现其中隐藏了名为

flag.zip的压缩包,具体信息如下:

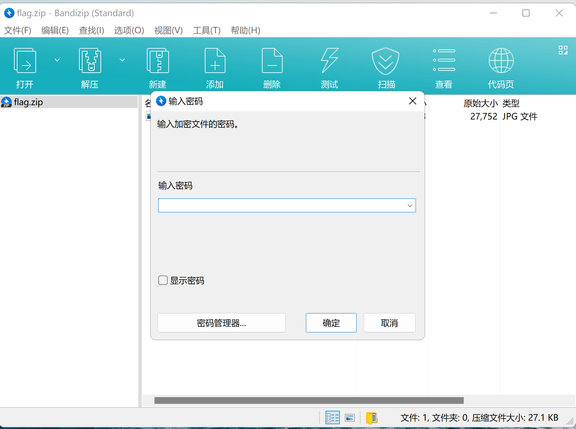

- 提取

flag.zip,发现需要输入密码,因此依旧按照传统思路,进行暴力拆解

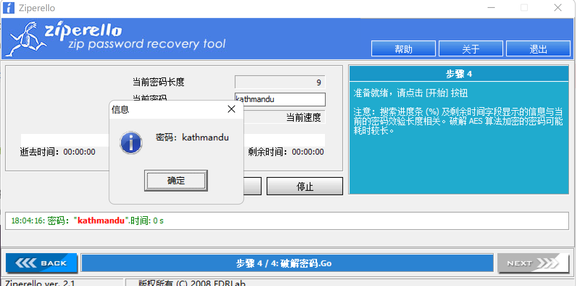

最终破解得到了密码,为

kathmandu,解压得到了图片meme.jpg

Flag就在这张图上(如果加大点难度,可以把flag再次隐写进去,或者嵌入图层也行,当然这就算是一种反复套娃了哈哈哈😂)

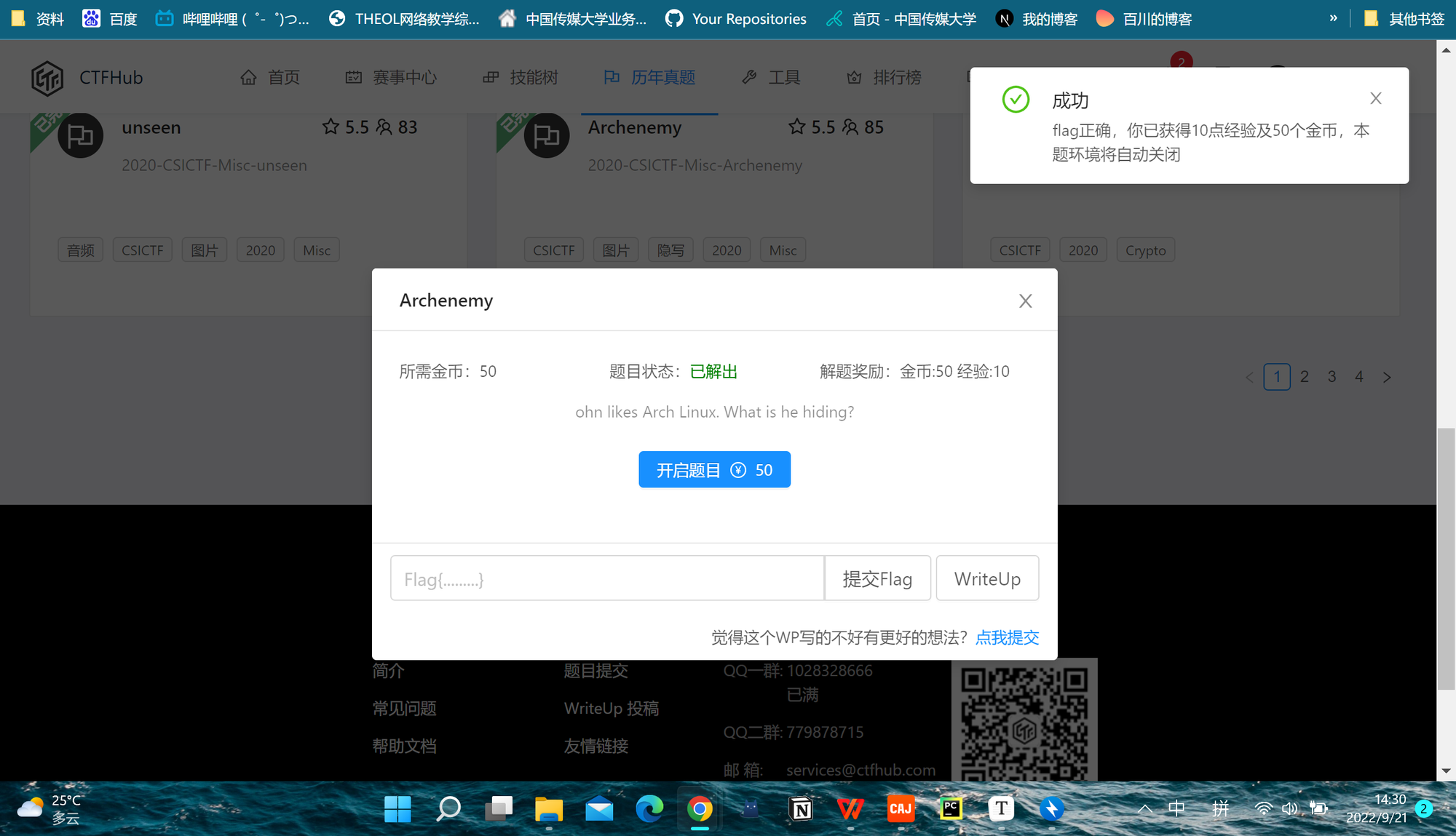

Flag

总结

- 这一题同样是misc类中经典的图像隐写问题,但是信息隐藏的更加避讳,是将整个文件都压缩进图片中,确实没有太多方法可以解决这些挑战。只是从以前的经验中知道zsteg、jsteg或steghide会为我找到隐藏的信息。

- misc类的题目思路其实比较固定,但是其非常考验攻克者的工具使用和敏锐的判断能力,这让我受益匪浅。

- 谁无暴风劲雨时,守得云开见月明。🎊😚

- 作者:百川🌊

- 链接:https://www.baichuanweb.cn/article/example-11

- 声明:本文采用 CC BY-NC-SA 4.0 许可协议,转载请注明出处。